Windows 10 S-Mode: чому так назвали?

- Навіщо потрібен Office 365

- Особливості Windows 10 S

- Блокування окремих програм

- Правила файлів: приклад заборони

- Вузол Rules

- Вузол File Rules

- Вузол Signers

- Об'єднання і застосування політик

- Як переключитися з режиму S-Mode у Windows 10 Pro

- Створення простої блокувальної політики WDAC

- Роздільна здатність окремих програм

- Створення правил для видавця

- Об'єднання і застосування політик

Дешеві моделі 2-в-1, такі як Microsoft Surface Go, стандартно не поставляються з Windows 10 Home або Pro, а тільки з Windows 10 в S-режимі. Що таке «S» у версії Windows, розробник Microsoft поки не розкрив. Між тим, багато користувачів вже підібрали для «розшифровки» цієї таємничої букви слова «safe - безпечно» і «speed - швидко». І дійсно, ці два слова добре характеризують відмінності Windows 10 S-Mode від звичайної Windows 10.

Windows 10 S: замість інструментів сторонніх розробників є тільки програми з Windows Store

Навіщо потрібен Office 365

Windows 10 передбачає роботу з Office 365, який володіє унікальними можливостями і дуже вигідний для бізнесу. Використовуючи їх повною мірою, можна:

- Встановити потрібні програми відразу на 5 ПК і стільки ж смартфонів. Це дасть істотну економію бюджету, якщо співробітники працюють одночасно з декількома пристроями.

- У будь-яких умовах за наявності інтернету користувач отримує можливість переглядати пошту або працювати з необхідними документами. Якщо ви працюєте за загальнодоступним комп'ютером, за безпеку даних можете не переживати. Після завершення роботи програма сама себе видаляє.

- Синхронізувати взаємодію з різними гаджетами. Такий підхід влаштує тих, хто працює вдома або в дорозі готує матеріал для конференції/презентації тощо.

- Малому бізнес-підприємству не доведеться витрачатися на утримання офісу. Цілком реально налагодити роботу своїх співробітників у звичній їм домашній обстановці. Такі умови підійдуть молодим мамам, пенсіонерам тощо.

- У вашому розпорядженні виявляться необхідні інструменти для реалізації найсміливіших ідей. Крім звичних Word, Excel, PowerPoint, стануть доступні OneNote, SharePoint, Microsoft Teams. Остання допоможе знайти загублені документи або нещодавно відвідані веб-ресурси. Можна налаштувати певний поріг давності: від 3 до 30 днів.

Детальний опис Microsoft Office 2020 і Office 365 ви знайдете в цій статті:

Особливості Windows 10 S

Підтримка програм. Тоді як у Windows 10 може бути встановлено будь-яку кількість сторонніх програм, Windows 10 S дозволяє завантажувати і використовувати тільки програми з Windows Store. Неможливо встановити сторонні програми, які ви могли б в іншому випадку завантажити з Інтернету.

Персоналізація: одним із наслідків відсутності підтримки сторонніх додатків стала неможливість персоналізації. Зокрема, стандартний браузер і стандартна пошукова система в Windows 10 S не можуть бути змінені. Тому ви повинні задовольнятися Microsoft Edge і Bing.

Драйвери: відсутність підтримки зовнішніх інструментів досі в деяких випадках не дозволяє використовувати принтери, жорсткі диски та інші периферійні пристрої. І це цілком зрозуміло: більшість апаратного забезпечення потребує встановлення власних драйверів, що в даному випадку не можливо.

Хоча Windows 10 S надає відповідні драйвери майже для кожного пристрою, вони часто дозволяють використовувати тільки стандартні функції. На сьогоднішній день в Windows Store вже є багато виробників відповідних додатків, які забезпечують «допоставку» більшої частини відсутнього функціоналу.

Безпека: обмежена підтримка додатків може здатися дивною, але має значну перевагу. Windows вже давно став системою, найбільш схильною до атак вірусів і троянів. Такі шкідливі програми поширюються, зокрема, через ПЗ, встановлене з ненадійних джерел.

Оскільки в Windows 10 S-Mode можуть бути встановлені тільки попередньо протестовані додатки з офіційного магазину, система може вважатися більш безпечною. Згідно Microsoft, Windows 10 S особливо добре підходить для шкіл і університетів, для яких часто діють певні обмеження і правила безпеки.

Швидкість: Ще однією перевагою версії Windows 10 S-Mode вважається її продуктивність. Особливо при слабкому апаратному забезпеченні Windows 10 в режимі S набагато швидше, ніж у «нормально» не урізаній версії. Час завантаження також помітно коротший.

Але є і недоліки: оскільки класичні антивірусні програми не можуть бути встановлені, користувачі повинні покладатися на Windows Defender, який нерідко погано показує себе в різних тестах.

Блокування окремих програм

Треба розуміти, що до складу Windows входить чимало додатків, за допомогою яких можна виконати довільний код, навіть якщо вони для цього не призначені. Формально Microsoft може не вважати це вразливістю, якщо немає підвищення привілеїв, але факт залишається фактом.

Обачні адміністратори блокують такі програми за допомогою SRP або AppLocker, але можна використовувати і Device Guard.

Правила файлів: приклад заборони

Давайте подивимося, як в S Mode блокуються CMD, PowerShell та інші системні програми, що дозволяють виконання коду. Документація перераховує повний набір доступних рівнів правил для файлів - від імені файла до видавця. На іншій сторінці є зразок політики у форматі XML, де містяться правила для програм, які можуть послужити для виконання довільного коду.

У списку немає консолей, але їх нескладно додати. Скопіюйте файл до текстового редактора, а потім рухайтеся вниз.

Вузол Rules

У вузлі Rules сформульовані загальні правила Device Guard.

Enabled:UMCI

За замовчуванням Device Guard форсує тільки KMCI, a це правило включає UMCI (воно активно і в зразку DefaultWindows_Enforced.xml). Форсування UMCI переводить PowerShell 5.1 в режим Constrained Language, значно знижуючи поверхню атаки. Це навіть важливіше, ніж просто блокування запуску powershell.exe, тому що зловмисники можуть задіяти PowerShell та іншими способами.

Enabled:Audit Mode

Зразок розрахований на аудит. Якщо ви плануєте форсувати політику, видаліть правило.

Вузол File Rules

Розділ містить правила для файлів.

За порядком:

- ІД - ідентифікатор правила на ваш розсуд.

- FriendlyName і FileName - назва файла, причому обійти політику перейменуванням файла не вийде, оскільки відстеження ведеться на рівні імені в ресурсах файла (FileName). Заміна ресурсів ламає цифровий підпис, що теж веде до блокування.

- MinimumFileVersion - мінімальна версія файлу, що визначає політика. У прикладі вказана максимально можлива версія, тобто повна заборона. Але якщо, скажімо, вразливість є у версії 3.2.1, а у версії 3.2.2 вона виправлена, в політиці можна вказати 3.2.2.

Додайте повну заборону на запуск консолей:

Вузол Signers

Розділ містить правила для підписів. У зразку є такий вузол:

…

Тут показано ідентифікатори файлових правил, додайте свої:

Збережіть файл з будь- якою назвою, наприклад, FilePolicy_Enforced.xml

десь в C:\temp.

Об'єднання і застосування політик

Тепер треба об'єднати політику з правилами для файлів із спільною політикою контролю коду. Тим самим блокуватимуться не тільки сторонні програми, а й файли зі списку.

Я буду форсувати політику, і щоб не набирати довгі шляхи, я скопіював в C:\ temp зразок DefaultWindows_Enforced.xml. Для об'єднання використовується командлет Merge-CIPolicy

. cd c:\ temp Merge-CIPolicy -PolicyPaths ".\DefaultWindows _ Enforced.xml" ", .\FilePolicy _ Enforced.xml" -OutputFilePath ".

, який тепер можна конвертувати в політику. Я відразу розміщую сформований файл до системної теки. ConvertFrom-CIPolicy -XmlFilePath C:\temp\MergedPolicy.xml -BinaryFilePath C:\ Windows\System32\CodeIntegrity\SIPolicy.p7b Результат після перезавантаження:

Працює! Звичайно, на практиці обов'язково буде потрібно не тільки заборонити щось, але і дозволити якісь додатки.

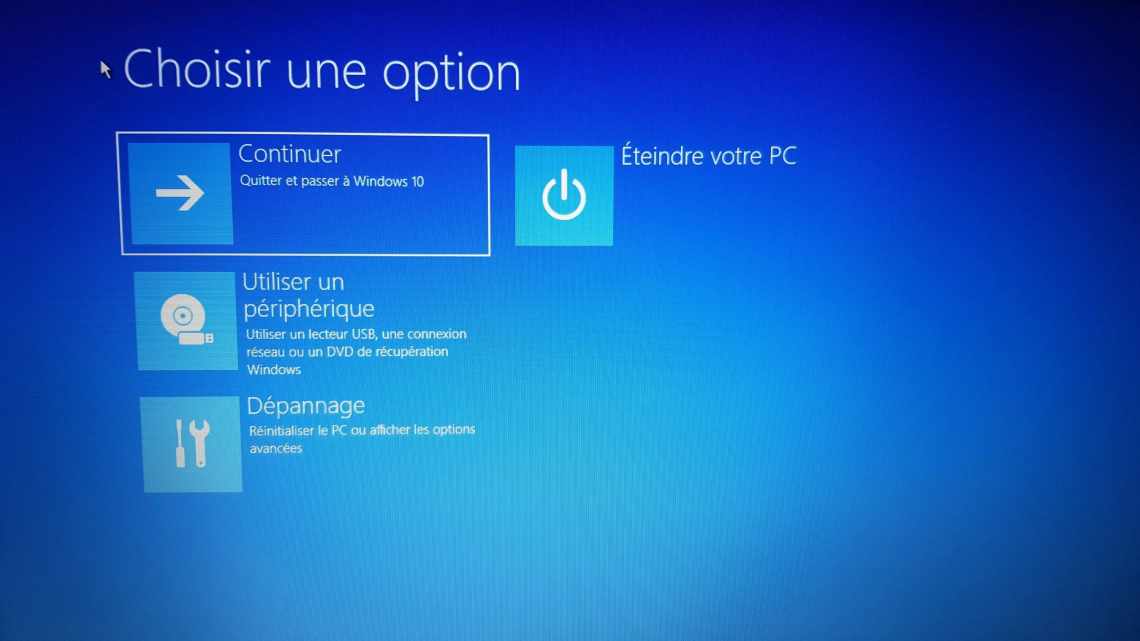

Як переключитися з режиму S-Mode у Windows 10 Pro

З S-Mode можна один раз вийти за допомогою Windows Store

Якщо на вашому пристрої Windows 10 попередньо встановлена в S-режимі, ви завжди можете безкоштовно переключитися на звичайну версію Windows. Але будьте обережні: зміну не можна буде скасувати і вона часто пов'язана з помітними втратами продуктивності. Тому такий перехід слід гарненько обміркувати.

Якщо ви вирішили перейти на стандартну версію Windows, запустіть на вашому комп'ютері Microsoft Store (Магазин додатків).

У верхньому правому куті панелі пошуку введіть команду «Вимкнути режим S» (switch out s-mode). Потім натисніть на запис «Вимкнути S-режим» і дотримуйтеся подальших інструкцій. Після короткого часу конфігурації відбудеться перезапуск Windows 10 в звичайному режимі.

Створення простої блокувальної політики WDAC

У теці C:\ windows\schemas\codeIntegrity\ExamplePolicies є зразки форсування (Enforce) і аудиту (Audit) політик у форматі XML. Там, до речі, є і зразок для HVCI.

Для прикладу вище я взяв файл DefaultWindows_Enforced.xml

і перетворив його на двійковий формат PKCS # 7 за допомогою командлета PowerShellConvertFrom-CIPolicy. ConvertFrom-CIPolicy -XmlFilePath C:\windows\schemas\CodeIntegrity\ExamplePolicies\DefaultWindows_Enforced.xml -BinaryFilePath C:\ Windows\System32\CodeIntegrity\SIPolicy.p7b Команда відразу поміщає до системної теки сформований файл політик, які починають застосовуватися після перезавантаження.

Всі спрацьовування політики реєструються в журналі подій: Журнали програм і служб - Microsoft - Windows - Code Integrity. На картинці подія, яка заноситься при запуску заблокованої програми.

Для аудиту скористайтеся файлом DefaultWindows_Audit.xml

. У цьому випадку нічого не блокується, але в журнал вноситься запис з інформаційним рівнем.

Роздільна здатність окремих програм

Як приклад візьмемо браузер Chrome і дозволимо його запуск, зберігаючи заборону на інші сторонні програми і консолі.

Створення правил для видавця

Правило Publisher буде спиратися на сертифікат видавця, яким підписано виконуваний файл браузера Chrome (див. також примітку Артема в коментарях з приводу правил Publisher і FilePublisher).

Командлет New-CIPolicy

вміє сканувати вказану теку і створювати правила відповідно до вказаних параметрів. Приклад продовжує роботу в теці temp. New-CIPolicy -Level Publisher -ScanPath «C:\ Program Files (x86 )\Google\Chrome\Application "-FilePath" .\AllowPolicy.xml "-UserPE Тут задається рівень правил для видавця, а параметр UserPEs

забезпечує застосування політики до програм, що запускаються в режимі користувача (без цього параметра захист блокує запуск). За результатами сканування створюється файлAllowPolicy.xml, де в розділі Signers ви знайдете правило для конкретного сертифіката Symantec, яким підписаний виконуваний файл Chrome.

Файл політик формується для режиму аудиту, тому для форсування треба видалити з нього правило Enabled:Audit Mode.

Об'єднання і застосування політик

Тепер потрібно об'єднати три правила вже знайомим командлетом Merge-CIPolicy

. Команда та ж, що і раніше, але в тепер список політик додається дозволяюча: Merge-CIPolicy -PolicyPaths ".\DefaultWindows _ Enforced.xml" ", .\FilePolicy _ Enforced.xml", ".\AllowPolicy.xml" -OutputFilePath "

ConvertFrom-CIPolicy -XmlFilePath C:\temp\MergedPolicy.xml -BinaryFilePath C:\Windows\System32\CodeIntegrity\SIPolicy.p7b

В результаті Chrome буде запускатися, а всі сторонні програми і консолі - блокуватися.

Тему дозволу запуску непідписаних програм я залишаю вам для самостійного вивчення

"