PPTP (point-to-point tunneling protocol) - протокол для VPN з'єднання формату точка-точка, за допомогою якого створюється захищений тунель між сервером і певним пристроєм поверх іншої мережі, наприклад, Інтернет. На сьогоднішній день PPTP протокол вважається найбільш не надійним засобом шифрування і не рекомендується до використання в мережах, що містять важливу або конфіденційну інформацію.

PPTP з'єднання організується за допомогою двох сесій:

- Інкапсулює кадри PPP в IP-пакети за допомогою GRE протоколу

- Ініціалізує і управляє з'єднанням на ТСР порту 1723

Факт наявності двох PPTP з'єднань нерідко призводить до труднощів у налаштуванні VPN з'єднань і заважає перенаправлятися за мережевий екран.

З "єднання PPTP: що це?

Підключення такого типу будується на основі однойменного протоколу, скорочення в назві якого походить від англійської point-to-point tunneling protocol, що дослівно можна перекласти як "тунельний протокол типу" точка-точка ". Іншими словами, це з'єднання між двома абонентами за допомогою передачі пакетів даних в зашифрованому вигляді через незахищені мережі на основі TCP/IP.

Тип з'єднання PPTP дозволяє перетворювати так звані кадри PPP на стандартні IP-пакети, які передаються, наприклад, через той самий інтернет. І хоча, як вважається, протокол PPTP за рівнем безпеки поступається деяким іншим варіантам на кшталт IPSec, він сьогодні має досить велике поширення, адже, по суті, користувач має справу з одним з різновидів VPN-підключень (бездротове з'єднання).

L2TP/IPsec

Протокол тунелю рівня 2 - це протокол VPN, який не пропонує ніякого шифрування. Ось чому він зазвичай реалізується разом з шифруванням IPsec. Оскільки він вбудований в сучасні настільні операційні системи і мобільні пристрої, його досить легко реалізувати. Але він використовує порт UDP 500 - це означає, що він не може бути замаскований на іншому порту, наприклад OpenVPN. Таким чином, набагато простіше блокувати і складніше обійти брандмауери.

Теоретично шифрування IPsec має бути безпечним. Є деякі побоювання, що NSA може послабити стандарт, але ніхто точно не знає. У будь-якому випадку це повільніше, ніж OpenVPN. Трафік повинен бути перетворений на форму L2TP, а потім шифрування додано поверх IPsec. Це двоетапний процес.

Резюме: L2TP/IPsec теоретично безпечний, але є деякі проблеми. Його легко налаштувати, але проблема пов'язана з брандмауерами і не так ефективна, як OpenVPN. Будь ласка, дотримуйтеся OpenVPN, якщо це можливо, але використовуйте це за допомогою PPTP.

З "єднання PPTP: для чого потрібно його використання?

Сфера застосування цього протоколу досить велика. Перш за все, такий вид з'єднання між двома користувачами дозволяє не тільки захистити передану інформацію, але і істотно економити на далеких дзвінках.

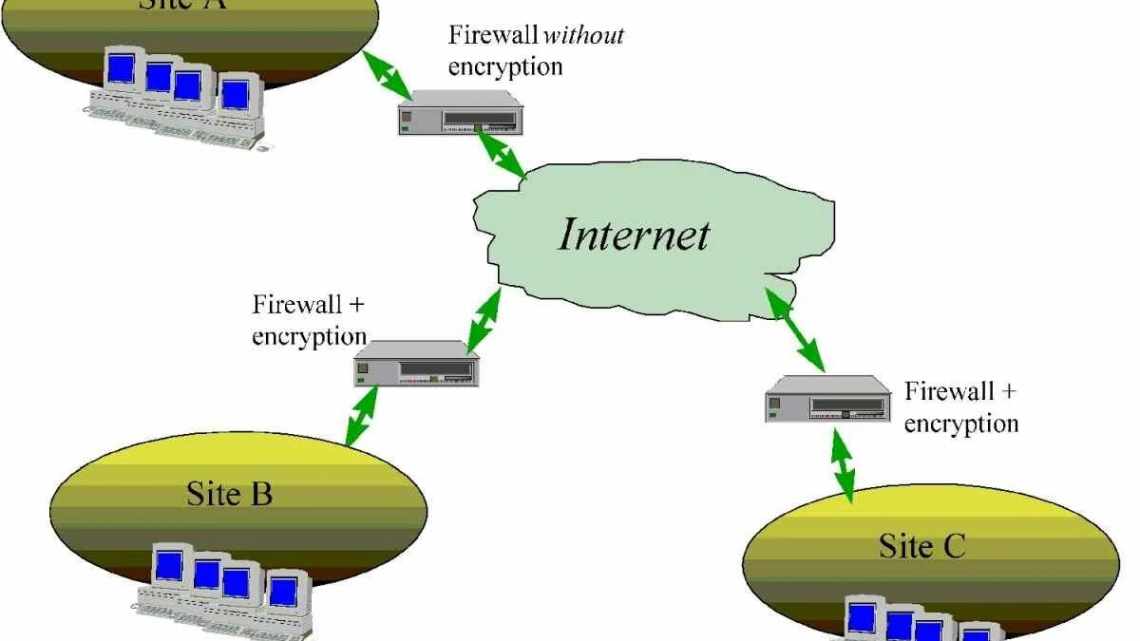

Крім того, цей протокол буває дуже часто незамінним при забезпеченні зв'язку між двома локальними мережами саме за допомогою передачі пакетів в інтернеті по захищеній лінії (тунелю) без залучення прямого з'єднання між ними. Тобто, безпосереднього контакту дві локальні мережі не мають і використовують тунель в якості посередника.

З іншого боку, тунелювання на основі PPTP може застосовуватися і при створенні з'єднання типу «клієнт-сервер», коли користувацький термінал підключається до сервера по захищеному каналу.

Інші способи налаштування з "єднання PPTP

Варто зазначити, що крім вбудованих засобів для налаштування мережевих підключень, які надають розробники операційних систем, можна використовувати програмні засоби третіх фірм.

Але при виборі саме таких засобів можна зіткнутися з низкою непередбачених складнощів. Одна з них - нестабільність підключення.

Також проблемою може стати для користувача велика кількість налаштовуваних параметрів.

З подібними складнощами впораються професіонали, а ось пересічні користувачі захищених мереж з легкістю в них заплутаються.

Тому підбирати такий екран-машрутизатор потрібно з особливою відповідальністю.

Як приклад хорошого програмного пакета можна розглядати pfSense, забезпечений клієнтом Multilink PPP Daemon.

Він буде без проблем працювати на домашньому пристрої, а ось при створенні з'єднань на підприємствах між клієнтськими станціями і сервером можуть виникнути нездоланні труднощі, пов'язані зі збоями в мережевих адресах.

Важливо, що такі проблеми при використанні стороннього програмного забезпечення не поодинокі.

І виникнути вони можуть у будь-якого користувача, як на програмному рівні, так і на програмному, що підтверджує практика.

Реалізація PPTP в різних ОС

Тепер трохи відволікемося і з іншого боку подивимося на з'єднання PPTP. Що це таке, з моменту розробки протоколу корпорацією Microsoft, тоді мало хто розумів. І вперше в повноцінному варіанті він був реалізований компанією Cisco.

Проте і фахівці Microsoft не відставали. Починаючи з версії Windows 95 OSR2, можливості створення підключення на основі PPTP з'явилися і в більш пізніх програмних продуктах, причому навіть з вбудованими засобами налаштування PPTP-сервера. Далі в якості прикладу буде розглянуто PPTP-з'єднання Windows 7, тим більше що саме ця система на сьогоднішній день залишається найбільш популярною у більшості користувачів.

У системах Linux донедавна повної підтримки цієї технології не було. Вона з'явилася тільки в модифікації 2.6.13, а офіційно була заявлена у версії ядра 2.6.14.

Системи FreeBSD і Mac OS X поставляються з вбудованими PPTP-клієнтами. КПК Palm, що мають підтримку бездротового з'єднання Wi-Fi, обладнані клієнтом Mergic.

SSTP

Протокол тунелювання Secure Socket був введений в Windows Vista з пакетом оновлення 1 (SP1). Це пропріетарний протокол Microsoft і найкраще підтримується в Windows. Він може бути більш стабільним в Windows, тому що він інтегрований в операційну систему, тоді як OpenVPN не є - це найбільша потенційна перевага. Деяка підтримка для нього доступна в інших операційних системах, але вона не так широко поширена.

Він може бути налаштований на використання дуже безпечного шифрування AES, що добре. Для користувачів Windows це, безумовно, краще, ніж PPTP, але, оскільки це пропріетарний протокол, він не підлягає незалежним аудитам, яким схильний до OpenVPN. Оскільки він використовує TLS, такий як OpenVPN, він має схожі можливості обходити брандмауери і повинен працювати краще для цього, ніж L2TP/IPsec або PPTP.

Резюме: це схоже на OpenVPN, але в основному тільки для Windows і не може бути перевірено повністю. Тим не менш, це краще використовувати, ніж PPTP. І, оскільки він може бути налаштований на використання AES-шифрування, можливо, більш надійний, ніж L2TP/IPsec.

Початкові умови коректного з "єднання

Використання тунелювання є досить специфічним. Налаштування PPTP-з'єднання передбачає використання TCP-порту 1723 і в обов'язковому порядку - протоколу IP GRE з номером 47.

З цього випливає, що налаштування міжмережевого екрану, якщо такий є, або вбудованого брендмауера Windows має бути таким, щоб IP-пакети могли проходити вільно і без обмежень. Це стосується не тільки користувальницьких машин або локальних мереж. Рівною мірою така вільна передача тунельованих даних повинна забезпечуватися і на рівні провайдера.

У разі використання NAT на проміжній стадії передачі даних відповідно повинна бути налаштована обробка VPN в цьому сегменті.

Базові правила з "єднання PPTP

Але перш ніж почати роботу з підключенням PPTP, його слід налаштувати і дотримати кілька важливих умов.

До особливостей налаштування використовуваного тунелювання варто віднести наступне:

- порт TCP № 1723;

- порт IP GRE №

Для того, щоб дані налаштування працювали відповідно, параметри вбудованого брандмауера (або мережевого екрану) не повинні обмежувати потік IP-пакетів.

Їх відправка і прийом повинна бути вільною.

Втім, навіть якщо ці правила будуть дотримані при налаштуванні з'єднання локально, не факт, що PPTP буде працювати коректно.

Важливо: Для правильної роботи протоколу провайдер повинен забезпечити повну свободу пересилання тунельованих даних.

Загальні принципи роботи та з "єднання

Ми розглянули досить коротке з'єднання PPTP. Що це таке, багатьом, напевно, вже хоч трохи зрозуміло. Повна ясність у питання буде внесена після розгляду основних принципів функціонування протоколу і зв'язку на його основі, а також у розділі, де буде показано процес встановлення кроків з'єднання PPTP GRE.

Отже, з'єднання між двома точками встановлюється на основі звичайної PPP-сесії на основі протоколу GRE (інкапсуляція). Друге з'єднання безпосередньо на порту TCP відповідає за управління GRE та ініціацію.

Сам переданий пакет IPX складається власне з даних, іноді званих корисним навантаженням, і додаткової керуючої інформації. Що відбувається при отриманні пакета на іншому кінці лінії? Відповідна програма для PPTP-з'єднання як би витягує інформацію, що міститься в цільному пакеті IPX, і відправляє її на обробку за допомогою коштів, що відповідають власному "