Фахівці з інформаційної безпеки з ізраїльської компанії Check Point виявили вразливість у деяких медіаплеєрах, яка дозволяє зловмиснику отримати доступ до віддаленого робочого столу без відома користувача. Про це повідомляє «Медуза» з посиланням на блог Check Point.

Деякі існуючі медіаплеєри і програми онлайн-кінотеатрів підтримують автоматичне завантаження субтитрів для зручності користувачів. Субтитри - це текстові файли зі спеціальною розміткою, які, на відміну від виконуваних файлів, зазвичай не викликають будь-яких підозр і не розглядаються в якості загрози. Однак виявлена фахівцями Check Point вразливість дозволяє зловмиснику отримати повний доступ до комп'ютера без відома користувача саме за допомогою субтитрів, що підвантажуються програмою для програвання відео.

Для того, щоб вразливість спрацювала, жертва повинна використовувати медіаплеєр або додаток онлайн-кінотеатру, який підтримує автоматичний пошук субтитрів у відкритих базах. Модифікованим субтитрам хакери за допомогою ботів можуть накрутити рейтинг, щоб програми виводили їх серед перших результатів пошуку або навіть підвантажували автоматично. Після того, як субтитри завантажені, зловмисник може підключитися до комп'ютера жертви.

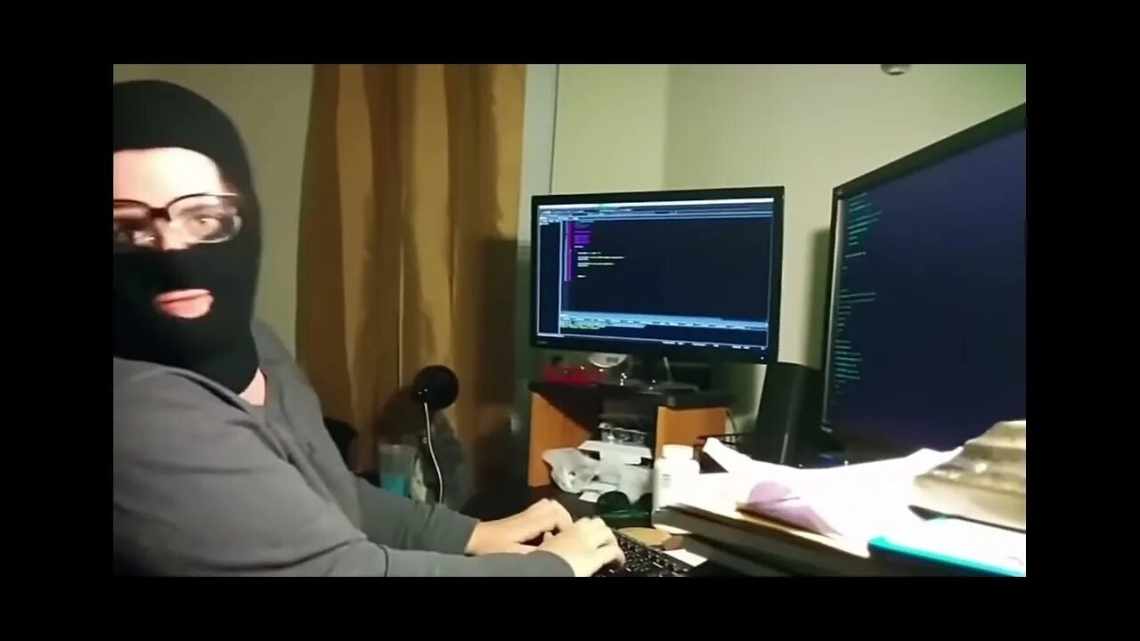

Дослідники повідомляють про вразливість у медіаплеєрах VLC і Kodi і додатках онлайн-кінотеатрів Popcorn Time і Stremio. При цьому, за словами авторів, розробники зазначених програм вже усунули зазначену вразливість. Судячи з демонстраційного відео, дослідники використовують систему віддаленого доступу VNC. Мабуть, виявлена вразливість дозволяє якимось чином встановити і запустити на комп'ютері жертви серверну частину системи, щоб зловмисник міг підключитися до віддаленого робочого столу.

Про те, як працює вразливість, не повідомляється навіть загальних деталей. З опису незрозуміло, що має статися з файлом субтитрів, щоб зловмисник міг скористатися вразливістю. За словами представників Check Point, вони не публікують подробиць, щоб дати час розробникам програмного забезпечення для усунення вразливості у своїх продуктах. Варто зазначити, що така вразливість може стосуватися великої кількості користувачів, але робить практично неможливим адресний злом - зловмисник може отримувати доступ тільки до випадкових комп'ютерів, на яких програми завантажили шкідливі субтитри.

Це не єдиний приклад вразливості з «несподіваного боку». Так, у 2015 році була знайдена можливість зламати майже будь-який Android-смартфон через MMS. Крім того, приховану загрозу також виявили в сервісах скорочення посилань - скорочені посилання можуть призвести до витоку даних або до масового завантаження шкідливого програмного забезпечення на пристрої користувачів.