Фахівці з інформаційної безпеки з Ланкастерського університету, британського Університету Бата і китайського Північно-Західного університету навчилися за допомогою алгоритмів комп'ютерного зору підбирати графічний ключ для розблокування смартфонів на базі операційної системи Android. Доповідь буде представлена на конференції NDSS 2017, короткий зміст доступний на сайті Ланкастерського університету.

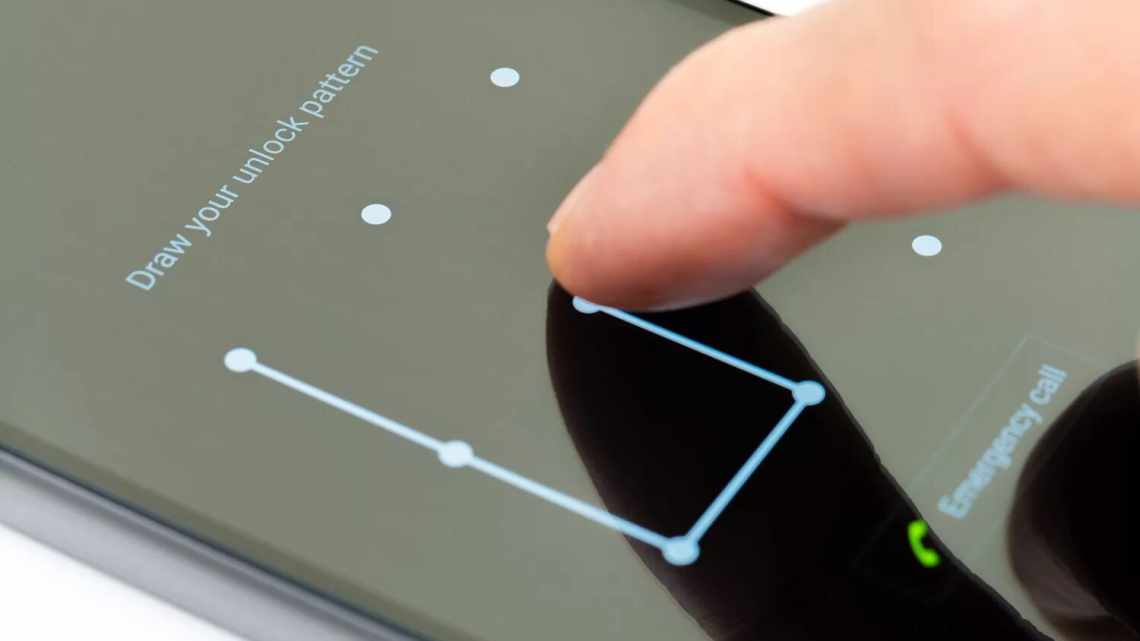

Графічний ключ - один із способів блокування Android-пристроїв, які, за даними авторів публікації, використовують близько 40 відсотків користувачів. При такому способі блокування смартфон можна розблокувати, повторивши спочатку задану фігуру, яка може в різному порядку проходити через дев'ять точок. Кількість спроб на відгадування обмежена двома десятками або п'ятьма, залежно від версії операційної системи. Після того, як спроби вичерпані, телефон блокується і користувачеві необхідно його розблокувати за допомогою аккаунта google або резервного PIN-коду. У своїй доповіді автори стверджують, що навчилися достовірно підбирати графічний ключ за п'ять спроб.

Для того, щоб підбирати графічний ключ, автори пропонують спочатку записувати на відео власника смартфона, який вводить ключ. Автори відзначають, що головною умовою відеозапису повинні бути видимі в кадрі пальці, а не екран смартфона - таким чином, зловмисник може зробити необхідний відеозапис не привертаючи уваги оточуючих.

Залежно від якості камери відстань до смартфона жертви може варіюватися - для відстані до двох з половиною метрів підходить камера мобільного телефону, а при використанні однооб'єктивної дзеркальної камери можна «шпигувати» з відстані до дев'яти метрів. Після цього дослідники за допомогою розробленого алгоритму машинного зору аналізують рухи пальців і можуть підібрати найбільш імовірні варіанти графічного ключа.

Для перевірки своєї методики дослідники протестували 120 різних графічних ключів, які вводили різні користувачі. У результаті авторам публікації вдалося підібрати графічний ключ за п'ять спроб або менше в 95 відсотках випадків. При цьому фахівці з інформаційної безпеки зазначили, що часта зміна напрямку руху пальця, незважаючи на більш складну підсумкову фігуру, насправді спрощує завдання підбору для аналізуючого алгоритму. Для підвищення безпеки автори пропонують закривати другою рукою екран смартфона при його розблокуванні, а також використовувати додаткові обманні рухи пальцями.

Два роки тому стало відомо про масштабну вразливість у бібліотеці Stagefright операційної системи Android. Вразливості були схильні до 950 мільйонів пристроїв (95 відсотків від загальної кількості Android-гаджетів), а для злому достатньо було надіслати спеціально підготовлене MMS-повідомлення. Пізніше компанія Zimperium випустила додаток, який дозволяє перевірити пристрій на наявність поширеної уразливості операційних систем сімейства Android.